Devez-vous vraiment installer un VPN sur votre ordinateur ou votre smartphone?

Si vous téléchargez des films illégalement, si vous voulez surfer sur Internet de façon anonyme sans que le gouvernement, votre FAI ou votre employeur soit au courant ... OUI installer un VPN est définitivement une bonne idée.

Installer un VPN consiste à chiffrer toutes vos communications vers Internet. Ce n'est plus votre ordinateur qui est exposé sur Internet mais votre fournisseur de VPN.

Nous allons procéder à l’installation d’un Active Directory sur un serveur Windows Server 2008 Core. Comme je l’ai déjà évoqué dans d’autres articles, la version Core permet d’installer 7 des 18 rôles disponibles en version standard. Active Directory et DNS en font partit.

Préambule

L’installation d’un Active Directory sur un serveur Core n’est guère différente sur le principe qu’une installation Active Directory Standard. Cette fois seulement il n’y aura pas la possibilité d’utiliser un assistant pour y parvenir, ni la souplesse d’un Shell pour préparer un fichier de paramétrage; tout se fera en mode ligne de commande. Mais l’installation en elle même n’est guère très compliquée !

Prérequis

Avant de pouvoir continuer vous devez avoir effectué les tâches suivantes:

> Comment installer Windows Server 2008 Core | SysKB

> Premiers pas avec Windows Server 2008 Core | SysKB

Créer un fichier de réponse

L’installation d’Active Directory sur un serveur Core nécessitera l’utilisation d’un fichier de réponse (fichier unattend). C’est finalement l’une des seules grandes différences par rapport à une installation standard : l’obligation d’utiliser un fichier de réponse.

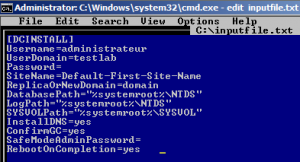

Pour ce faire créez un fichier nomdefichier.txt contenant l’un des modèles de fichiers de réponses présentés ci après. Vous pouvez créer ce fichier depuis la ligne de commande de Server Core en utilisant l’outil edit

Fichier de réponse du premier serveur d’une nouvelle forêt :

Il s’agit de votre tout premier Active Directory que l’on pourrait nommer domlab.com. C’est lui qui définit le nom de la forêt, la toute première arborescence de votre AD

[DCINSTALL] ReplicaOrNewDomain=Domain NewDomain=forest InstallDNS=yes NewDomainDNSName= domlab.com DomainNetbiosName=domlab ForestLevel=3 DomainLevel=3 SiteName= Site1 DatabasePath=%systemroot%\ntds LogPath=%systemroot%\ntds SYSVOLPath=%systemroot%\sysvol SafeModeAdminPassword=S3cr3tP@55word RebootOnCompletion=Yes

Fichier de réponse du premier serveur d’une nouvelle arborescence dans une forêt existante:

Ce serveur sera le premier serveur d’un nouveau domaine qui se situera hiérarchiquement parlant au même niveau que le domlab.com mais appartiendra à la forêt définit par domlab.com. On pourrait nommer ce domaine second.com

[DCINSTALL] UserName=administrator UserDomain=domlab Password=S3cr3tP@55word NewDomain=tree NewDomainDNSName=second.com SiteName=Default-First-Site-Name DomainNetBiosName=second.com ReplicaOrNewDomain=Domain DomainLevel=3 DatabasePath="%systemroot%\NTDS" LogPath="%systemroot%\NTDS" SYSVOLPath="%systemroot%\SYSVOL" InstallDNS=yes CreateDNSDelegation=yes DNSDelegationUserName=administrator DNSDelegationPassword= S3cr3tP@55word SafeModeAdminPassword=S3cr3tP@55word RebootOnCompletion=yes

Fichier de réponse du premier serveur d’un nouveau domaine enfant dans une forêt existante:

Ce serveur sera le premier d’un domaine enfant (child domain), il appartiendra donc à une arborescence (tree) déja définit. Il pourrait ainsi être enfant de l’arborescence de domlab.com, on pourrait le nommer alors entreprise.domlab.com ou être l’enfant de l’arborescence second.com et on pourrait le nommer child.second.com.

[DCINSTALL] ParentDomainDNSName=domlab.com UserName=administrator UserDomain=domlab Password=S3cr3tP@55word NewDomain=child ChildName=entreprise SiteName=Default-First-Site-Name DomainNetBiosName=entreprise ReplicaOrNewDomain=domain DomainLevel=3 DatabasePath="%systemroot%\NTDS" LogPath="%systemroot%\NTDS" SYSVOLPath="%systemroot%\SYSVOL" InstallDNS=yes CreateDNSDelegation=yes DNSDelegationUserName=administrator DNSDelegationPassword= S3cr3tP@55word SafeModeAdminPassword=S3cr3tP@55word RebootOnCompletion=yes

Fichier de réponse du second serveur d’un domaine

Ce serveur sera intégré à un domaine déja définit. Que ce domaine soit racine, secondaire, ou enfant, il conviendra de spécifier des informations concernant le domaine auquel vous souhaitez le joindre afin d’être autorisé à l’intégrer.

[DCINSTALL] UserName=administrator UserDomain=domlab Password=S3cr3tP@55word SiteName=Default-First-Site-Name ReplicaOrNewDomain=replica DatabasePath="%systemroot%\NTDS" LogPath="%systemroot%\NTDS" SYSVOLPath="%systemroot%\SYSVOL" InstallDNS=yes ConfirmGC=yes SafeModeAdminPassword=S3cr3tP@55word RebootOnCompletion=yes

Lancer le DCPROMO

Pour lancer le DCPROMO, entrez la commande suivante, toujours depuis l’invite de commande de Server Core.

dcpromo /unattend:C:\nomdefichier.txt

L’installation de l’active directory démarre alors. Différentes étapes vont se dérouler:

- “Checking if Active Directory Domain Services binaries are installed…”

- “Active Directory Domain Services binaries are being installed. Please Wait”

- “Validating Environment and parameters”

- etc ..

L’installation est relativement rapide, 10mn environ. L’option RebootOnCompletion=yes spécifiée dans le fichier de réponses provoquera le redémarrage de votre serveur à la fin de l’installation.

Lors du redémarrage vous pouvez d’ores et déja constater que la mire de connexion a changée puisque l’authentification se fait désormais sur le domaine DOMLAB. Vous devez utiliser le mot de passe du compte Administrator Local que vous utilisiez auparavant !

Vérifier l’installation

Une fois le redémarrage automatique effectué, l’Active Directory est installé et opérationnel

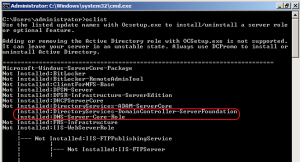

Pour lister l’état des rôles sur un serveur Core entrez la commande suivante:

oclist

Si Active Directory est bien installé on devrait obtenir quelque chose de similaire:

Les packages suivant attestent de la présence de l’active Directory sur le server:

- DirectoryServices-DomainController-ServerFoundation

- DNS-Server-Core-Role

Vous disposez désormais d’un Active Directory prêt à l’emploi. Vous pouvez maintenant administrer vos utilisateurs en ligne de commande … 😉 ou par l’intermédiaire d’une station d’administration sous Windows Vista en utilisant les outils RSAT (Remote Server Administration Tools) ou encore des scripts powershell. Je vous invite pour cela à consulter les articles suivants:

Découvrez les outils d’administration disponibles sur Windows Server 2008:

>Les outils d’administrations de Windows Server 2008 |

Pour administrer l’active directory de votre Server Core depuis un serveur Windows Server 2008 Standard:

>Installer les outils d’administration RSAT sur Windows Server 2008 |

Pour administrer l’active directory de votre Server Core depuis une station d’administration Windows Vista:

>Installer les outils d’administration RSAT Windows Server 2008 sur Windows Vista |

Et pourquoi pas Windows Server 2012?

> Installer Windows Server 2012 Standard ou Datacenter en mode graphique sur un serveur | SysKB

> Installer Active Directory sur Windows Server 2012 en mode graphique | SysKB