AORT est un script Python publié sur GitHub dont la fonction principale est de répertorier tous les sous-domaines d’un domaine en utilisant différentes ressources et services tels que crt.sh, AlienVault, RapidDNS ou encore HackerTarget.

AORT permet également de vérifier les différentes vulnérabilités sur les transfert de zone, afficher les serveurs de messagerie, les DNS, les IP associées, de faire une requête Whois, les emails associés, si un WAF est actif et il vous indique lequel (Cloudflare, …).

Cet outil a été conçu pour le Bug Bounty où il est très utile de lister les sous-domaines existants mais il se révèle très pratique pour tous ceux qui font du Pentest.

A noter selon l’auteur que l’outil ne fait rien d’agressif/dangereux ou encore illicite qui pourrait attirer l’attention, et il peut donc être utilisé comme autant de fois que vous le souhaitez sans aucun risque.

Les fonctions de AORT

Les fonctions spécifiques que cet outil est capable d’énumérer sont :

- Sous-domaines valides (basés sur différents services)

- Attaque de transfert de zone (

-a/--axfr) - Serveurs de messagerie valides (

-m/--mail) - Serveurs de noms valides (

-n/--nameservers) - IP ou IP associés à ce domaine (

-i/--ip) - Domaine IPv6 (

-6/--ipv6) - Informations supplémentaires du serveur DNS (

-e/--extra) - Vous pouvez également lister les services et dépôts Git (Github, Gitlab, /.git/ entre autres) (

-r/--repos) - Vérifiez si un sous-domaine est vulnérable à Subdomain Takeover (

--subtakeover) - Si vous souhaitez effectuer une requête Whois sur le domaine, vous pouvez également le faire (

--whois) - Si vous souhaitez découvrir les e-mails existants pour le domaine, vous pouvez utiliser une clé API de Hunter.io (

-t/--token) - Répertorier les points de terminaison intéressants pour tous les sous-domaines de la Wayback Machine (

--wayback) - Lister les technologies et les informations Web de base (

--enum) - Vous pouvez également vérifier quels sous-domaines sont actifs parmi tous ceux répertoriés (

--check) - Découvrez le WAF (Web Application Firewall) de la page principale avec le type exact, par exemple Cloudflare (

-w/--waf)

Comment utiliser AORT ?

Il vous faut simplement un Linux sous la main et le tour est joué. Perso j’utilise des un VPS chez IONOS 1&1, pour 1€20 par mois vous avez une petite machine pour vous amuser et même déployer une petite Seedbox des familles.

Une fois connecté sur votre serveur Linux vous pouvez installer AORT avec PIP3, un gestionnaire de paquet Python

git clone https://github.com/D3Ext/AORT

cd AORT

pip3 install -r requirements.txtPuis exécutez le script en remplaçant exemple.com par le nom de domaine que vous souhaitez analyser

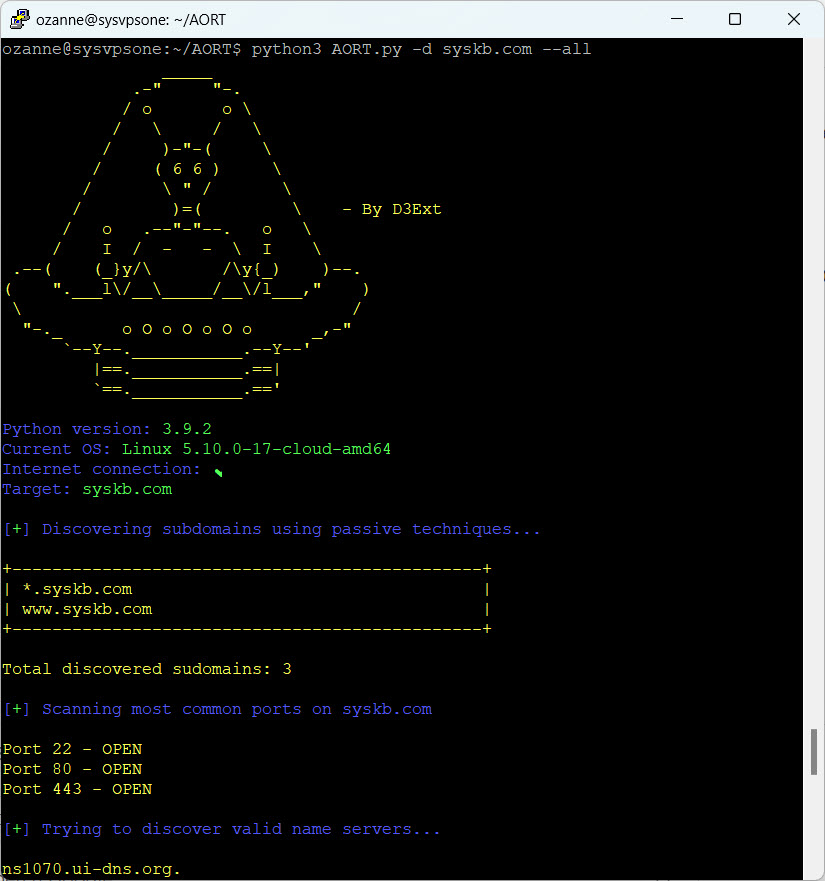

python3 AORT.py -d exemple.com --allSi je lance le script sur SysKB voici par exemple ce que ça donne.

Je vous invite à vous rendre sur le GitHub du projet pour en savoir plus : https://github.com/D3Ext/AORT