BitLocker est une fonctionnalité de Microsoft permettant le chiffrement d’une partition Windows et donc d’en sécuriser l’accès. Son utilisation a vraiment du sens lorsque l’on transporte des données sensibles sur une clé USB afin d’éviter que n’importe qui puisse y accéder. Chacun sera à même de définir le niveau sensibilité de ses données mais personnellement je n’ai pas envie qu’un inconnu consulte mes données personnelles si je perdais une clé USB. Découvrez comment chiffrer les données d’un support USB avec la solution Windows appelée BitLocker

Sécurité

Après le tollé … Avast ferme Jumpshot

Ondrej Vlcek, PDG d’Avast, a annoncé aujourd’hui sur le blog officiel d’Avast la fermeture de Jumpshot, la filiale controversée qui vendait les données de navigation des utilisateurs de la solution gratuite Avast Antivirus à des sociétés tierces.

Comment cracker un ordinateur Windows avec Ophcrack

Je vous propose un petit tutoriel très simple pour retrouver rapidement le mot de passe du compte administrateur local d’un système Windows grâce à l’outil gratuit Ophcrack.

Google intègre un outil dans Chrome pour vérifier si vos mots de passe sont piratés

Je ne veux pas vous effrayer mais dès lors que vous vous inscrivez sur un site Internet vous devez vous attendre à vous faire pirater votre compte un jour ou l’autre. Mais ce n’est pas une raison pour baisser la garde, continuez de définir mots de passe uniques pour chaque site afin de compliquer au maximum la tâches de hackers.

Si vous êtes utilisateur du navigateur Chrome sachez que Google propose un outil permettant de détecter vos comptes qui ont été piratés afin que vous changiez et durcissiez les mots de passe utilisés. et par la même bloquer l’accès à votre compte aux pirates.

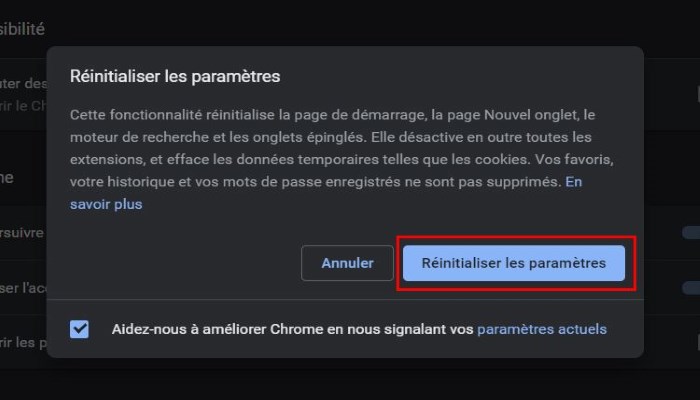

Comment complètement réinitialiser Google Chrome

Si vous utilisez Chrome depuis plusieurs années, il y a de fortes chances qu’au fil des installations et désinstallations de thèmes, d’extensions et de moteurs de recherches additionnels, votre navigateur soit pollué de fichiers et informations parasites qui nuisent à son bon fonctionnement. Pire, nous savons tous que les pirates exploitent ce genre de failles, et que vous risquez donc de vous retrouver victimes d’une attaque sans même vous en rendre compte.

La solution est donc de réinitialiser complètement Chrome afin qu’il retrouve ses paramètres originaux.

Les 5 meilleurs moteurs de recherche pour protéger votre vie privée

Lorsque vous utilisez un moteur de recherche traditionnel, comme Google, Bing ou encore Yahoo, toute votre activité est collectée dans d’immenses bases de données.

L’activation du mode vie privée de votre navigateur ne change rien puisque celui ci ne sert qu’à supprimer les traces de votre passage sur votre appareil.

Votre adresse IP et donc votre localisation, les mots clés recherchés, les sites visités, l’heure, la date et la fréquence de ces visites, constituent de précieuses informations qui sont ensuite analysées. L’analyse de ces informations permet de connaître entres autres, vos centres d’intérêts, votre fiche d’identité, votre situation familiale, votre état de santé, vos convictions politiques, votre situation professionnelle, la liste de vos contacts, votre adresse personnelle, vos lieux de vacances, … Autant de données qui sont exploitées à votre insu et dont de nombreuses organisations souhaitent s’approprier.

ExpressVPN – Des tarifs canons jusqu’au 27 Novembre dans le cadre de l’opération Black Friday

ExpressVPN est l’un des VPN les plus populaire. Il est même recommandé par TorrentFreak pour le téléchargement illégal de Torrent.

Démarrer automatiquement Chrome, Firefox, Opéra et IE en mode « Navigation Privée »

Découvrez dans ce tutoriel comment désactiver l’enregistrement des sites que vous visitez en démarrant automatiquement votre navigateur dans un mode spécial appelé : Navigation Privée

Guide complet : Configurer manuellement un VPN sur Windows 10 et 11 pour sécuriser votre connexion

Les Réseaux Privés Virtuels (VPN) sont largement utilisés par les entreprises pour sécuriser les connexions de leurs employés nomades ou de leurs agences distantes. Ils permettent également aux particuliers de protéger leur vie privée en ligne et d’accéder à des contenus géo-restreints.

Ce guide vous expliquera comment configurer manuellement une connexion VPN sur Windows 10 et 11.

Créer un disque de récupération Système pour Windows 10

Découvrez dans cet article comment générer un disque de récupération système pour votre ordinateur sous Windows 10 afin d’être en capacité de le restaurer simplement en cas de défaillance majeure du système d’exploitation.

Comment protéger vos données des Ransomware ou Cryptolocker

Découvrez dans cet article comment vous protéger des Ransomware (ou Cryptolocker) en suivant quelques recommandations lorsque vous utilisez votre ordinateur.

Comment supprimer les fichiers systèmes inutiles dans WordPress

WordPress est régulièrement mis à jour afin d’apporter toujours plus de fonctionnalités et de correctifs de sécurité. Lors de ces mises à jours certaines fonctionnalités et certains fichiers devenant inutiles ne sont pas systématiquement supprimés automatiquement par le processus de mise à jour. Ces fichiers pourraient être utilisés par des hackers pour accéder à votre plateforme et commettre des dommages irréversibles. Je vous propose dans ce tutoriel une solution simple pour supprimer les fichiers systèmes obsolètes.

Installez votre solution de contrôle parental dans le Cloud avec le proxy Squid + Squidguard

J’ai enfin trouvé le temps de vous présenter un tutoriel complet sur l’installation d’un serveur Proxy Squid dans le Cloud.

Pour faire très simple un serveur Proxy joue le rôle d’intermédiaire entre vos appareils et Internet.

Vous allez donc pouvoir lui confier quelques missions biens sympathiques comme :

- la suppression des pubs en amont pour accélérer votre navigation Internet

- un système de contrôle parental digne de ce nom afin que vos enfants ne se retrouve pas sur YouPorn lorsqu’ils recherchent des photos de chats pour illustrer un exposé

- un filtrage avancé pour protéger vos propres appareils des sites douteux potentiellement vérolés.

Microsoft Baseline Configuration Analyzer 2.0 pour Windows 8 et Windows Server 2012

Microsoft Baseline Configuration Analyser 2.3 (MBCA) est un outil dédié aux IT permettant de valider les paramètres de configuration de votre système d’exploitation selon les critères définis par Microsoft. Il permet ainsi de vérifier la configuration d’un système pour éviter d’éventuels dysfonctionnements.

Comment être informé d’une intrusion vos comptes en ligne (Gmail, Facebook, Twitter, …)

D’après une étude 1 compte en ligne sur 4 a déjà été hacké. Sans même le savoir des hackers ont donc pu accéder à des informations confidentielles vous concernant depuis vos différents comptes en ligne tel que Gmail, Facebook, Twitter, Dropbox, Yahoo, … Pour renforcer votre arsenal de sécurité (antivirus, antispam, …) et mieux protéger vos comptes en lignes vous pouvez … Lire la suite

Jigsaw – Le ransomware qui supprime les fichiers si vous ne payez pas la rançon

Si vous connaissez le ransomware qui crypte vos données et vous propose la clé de déchiffrement en échange d’une rançon payable en Bitcoin, vous n’avez peut être pas encore fait la connaissance de Jigsaw. Ce ransomware, qui tire son nom du personnage du célèbre film d’horreur Saw, risque de faire passer un très mauvais moment à ceux d’entres … Lire la suite

Conseils pour générer un bon mot de passe facile à retenir

Votre mot de passe permet de prouver que vous êtes bien celui que vous prétendez être lorsque vous vous connectez à un site ou une application. Il doit donc être suffisamment complexe pour qu’un hacker ne puisse usurper votre identité et accéder à vos informations confidentielles. Pourtant par facilité beaucoup de gens choisissent un mot de passe simple qu’ils utilisent pour tous leurs comptes. Au menu des pires mots de passe nous trouvons toujours les fameux « 123456 » ou « password », mais même un « Whisky95 » ou « Anne04Louis07 » reste largement insuffisant.

Un hacker n’aura aucune difficulté à le cracker avec un logiciel spécialisé qui va tester toutes les combinaisons possibles. On appelle ça une Brute Force Attack. Certes la plupart des sites sérieux détectent ces attaques à haute fréquence et affichent un captcha que seul un humain peut renseigner au bout de plusieurs tentatives infructueuses. Mais tous les sites ne sont pas sérieux et le hacker finira par trouver une porte d’entrée.

Un mot de passe trop simple permettra également à une personne de votre entourage mal attentionnée d’accéder à vos informations confidentielles avec à la clé un préjudice que beaucoup sous estime. Dans le meilleur des cas votre pire ennemi se délectera incognito de votre activité Facebook, mais il pourrait aussi vous pourrir la vie en modifiant par exemple vos paramètres de confidentialité et rendre publique des messages que vous auriez initialement publiés qu’à votre cercle d’amis.

Vol de coordonnées bancaires, détournement de votre identité administrative, diffusion de vos photos personnelles sur des sites de rencontres, espionnage de votre vie privée, chantage, …, les risques liés à l’utilisation d’un mot de passe trop simple sont nombreux. Il est temps de reprendre les choses en main.

6 conseils pour surfer sur Internet anonymement

Il y a un tas de bonnes raisons de vouloir surfer sur Internet anonymement. Cela peut être pour des raisons ludiques et non avouables comme regarder du porno ou télécharger des films illégalement. Pour des raisons plus pratiques, pensez aux citoyens de pays opprimés qui souhaitent pouvoir s’exprimer sans risquer de finir en prison. Où plus simplement pour des raisons idéologiques, même si je n’ai rien à cacher je trouve insupportable que mon employeur, mon hébergeur et l’état, soit des centaines de personnes, puissent connaître et collecter tout ce qui me concerne. Alors pour ne plus avoir l’impression que quelqu’un est au dessus de votre épaule entrain de surfer avec vous, voici 6 conseils très simples à suivre pour surfer sur Internet anonymement.

Comment protéger l’accès à votre compte Dropbox des Hackers

Sur la plupart des sites il suffit d’un login et d’un mot de passe pour se connecter. C’est un premier niveau de protection tout à fait acceptable si tant est que votre mot de passe soit suffisamment complexe. Oubliez le nom de votre chien ou votre date de naissance car n’importe qui dans votre entourage réussira à hacker votre compte. Mais ne vous croyez pas pour autant complètement protégé avec un mot de passe complexe. Des hackers professionnels sont capables d’exploit insoupçonnés via des attaques par brute force ou grace à un Malware (virus). Plusieurs sites proposent ainsi d’élever le niveau de protection de l’accès à votre compte grâce à l’authentification multi-facteurs (Dropbox, Google, Microsoft, WordPress, …), un procédé souvent porté par une API développée par Google et bien nommé Google Authenticator. Le principe est simple, en complément de votre login et mot de passe vous recevez par SMS un code aléatoire que vous devez renseigner lorsque vous vous connectez. Un hacker devra ainsi posséder à la fois votre mot de passe et votre téléphone pour accéder à votre compte, bon courage. Ce système, trés utilisé par les banques en ligne pour valider certaines opérations, est souvent désactivé par défaut. Je vous propose de découvrir dans cet article comment activer l’authentification multi-facteurs dans Dropbox, une option fortement recommandée si vous stockez des données que vous jugez sensibles.

Meilleurs coffres forts ignifugés pour protéger ses biens et ses données

Je ne m’imagine pas du tout perdre du jour au lendemain toutes les photos ou les vidéos des bons moments passés en famille ou entre amis. Même chose pour mes papiers d’identités ou à moindre mesure pour toute la paperasse que j’ai scannée au fil des années. La plupart des personnes se contentent d’une simple sauvegarde occasionnelle sur un disque USB, ou pensent que parce qu’ils ont un NAS pour centraliser leurs données, même si c’est un bon début, qu’ils sont parfaitement à l’abris. Sans vouloir leurs faire peur un incendie ou un cambriolage et vous pouvez dire au revoir à toutes vos données. Je vous propose dans cet article de découvrir les précautions d’usages pour vous éviter de tout perdre, en insistant notamment sur l’intérêt de posséder chez soi un petit coffre fort ignifugé, idéal pour conserver de l’argent, des documents papiers importants et vos sauvegardes informatiques. Et si le sujet vous intéresse je vous propose une sélection de 3 coffres forts ignifugés pas trop cher et parfaitement adapté à la situation qu’il suffit fixer dans votre cave ou un placard.

Comment configurer le client VPN de la Freebox pour télécharger anonymement

Vous saviez qu’il y a un client VPN sur votre Freebox Révolution?

Un client VPN permet d’établir une connexion chiffrée avec un serveur VPN.

En paramétrant le client VPN de votre Freebox avec un serveur VPN situé dans un pays étranger les téléchargements que vous allez effectuer directement depuis la Freebox (sans passer par votre PC) seront invisibles par votre fournisseur d’accès et par l’état français.

D’autres part ce n’est plus votre adresse IP qui sera exposée sur Internet mais celle du serveur VPN, réduisant ainsi significativement le risque d’intrusion dans votre ordinateur. Sympa non?

Découvrons dans ce tutoriel où souscrire un abonnement VPN et comment configurer le client VPN de votre Freebox.

![07304306-photo-vpn-freebox-os[1]](https://syskb.com/wp-content/uploads/2014/12/07304306-photo-vpn-freebox-os1.jpg)

Cracker un mot de passe Windows ou Active Directory

Je vous propose de découvrir dans ce tutoriel comment cracker un mot de passe d’un système Windows et même d’un annuaire Active Directory complet. Derrière ce titre accrocheur se dessine un réel besoin. En tant qu’administrateur système il peut être intéressant de réaliser un audit de l’ensemble des comptes Actives Directory de votre entreprise afin d’évaluer le niveau de sécurité des comptes utilisateurs. Voyons comment procéder !

Extraire les mots de passe Windows avec Quark Pwdump

Quark Pwdump permet d’extraire les mots de passe d’un système Windows (Base de compte locale, Active Directory et même Bitlocker pour les disques cryptés). Les mots de passe obtenus sont cryptés, une fois récupéré il suffit de les cracker avec le fameux John The Ripper (voir Cracker un mot de passe Windows ou Active Directory). Quark Pwdump succède à Pwdump et Fgdump dont le développement a été arrêté.

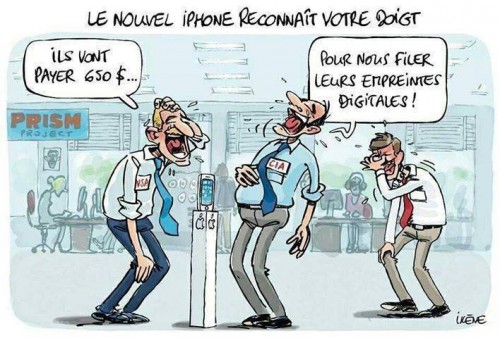

Le lecteur d’empreintes digitales de l’iPhone 5S, une aubaine pour la CIA?

[Sources: Les Chroniques d’Aragonne] Quand on y pense, avec toutes ces histoires de PRISM on peut se dire qu’un lecteur d’empreintes digitales sur un appareil connecté va au delà de toutes les espérances de n’importe quel service de renseignement. Sur ce coup c’est l’Arlésienne pour la CIA : Nom, Prénom, Numéro de mobile, Géolocalisation, Compte bancaire … Lire la suite