Naviguer sur internet aujourd’hui peut rapidement devenir une expérience frustrante à cause des publicités omniprésentes. Que ce soit sur les sites web, dans les applications ou même sur les réseaux sociaux, les annonces publicitaires s’imposent à nous en permanence, ralentissant notre navigation et collectant nos données personnelles. Heureusement, il existe une solution efficace pour s’en débarrasser : NextDNS

Sécurité

3 bonnes raisons de changer les DNS par défaut par ceux de Cloudflare sur votre PC

Lorsque vous vous connectez à Internet via le routeur de votre fournisseur d’accès (Free, Bouygues, Orange, …) il vous est attribué divers paramètres réseaux.

Parmi ces paramètres il y a des paramètres DNS pour Domain Name Server. Grâce aux DNS vous pouvez accéder aux sites sur Internet en tapant un nom de domaine simple à retenir plutôt qu’une adresse IP.

Mon site est ainsi accessible via http://82.165.158.164 mais et pour y accéder il faut connaître son adresse IP qui est 212.227.213.7. Le DNS agît donc comme une sorte d’annuaire et fait la relation entre un nom simple à retenir et une adresse IP. Vous pourriez accéder à SysKB en tapant https://212.227.213.7 dans barre d’adresse, ça fonctionne mais pas évident de s’en souvenir.

Dans cet article je vous donne 3 bonnes raisons de ne pas utiliser les DNS fournis par vos fournisseurs d’accès mais un DNS alternatif ! Je vous explique dans cet article comment remplacer ces paramètres sur votre PC, ça prend 3 minutes, mais cette même opération est également recommandée sur la connexion Wi-Fi et Mobile de vos Smartphones.

4 bonnes raisons d’utiliser uBlock Origin à la place d’AdBlock Plus pour bloquer les pubs sur les sites mais aussi sur YouTube !

Lorsque l’on navigue sur Internet certains sites abusent des publicités au point de rendre la navigation exécrable. J’espère que ce n’est pas le cas sur SysKB, mais si vous pensez que oui, pas de traitement de faveur: Bloquer mes pubs immédiatement 😊. Pour bloquer les publicités la solution consiste simplement à ajouter une extension comme AdBlock Plus ou uBlock Origin à votre navigateur Firefox, Chrome ou Edge. Ces programmes vont bloquer la majorité des publicités et rendre votre navigation plus agréable.

Découvrez dans cet article 4 bonnes raisons d’utiliser uBlock Origin plutôt que AdBlock Plus.

12 outils pour auditer et améliorer la sécurité du réseaux et des systèmes de votre société

La sécurité informatique est un sujet crucial pour les entreprises et les particuliers qui utilisent des réseaux et des systèmes connectés à Internet. En effet, les cyberattaques sont de plus en plus fréquentes et sophistiquées, et peuvent causer des dommages importants, que ce soit au niveau financier, juridique ou réputationnel. Il est donc essentiel de se protéger efficacement contre les menaces qui pèsent sur la sécurité du réseau.

Dans cet article, nous allons vous présenter 12 outils pour auditer et améliorer la sécurité du réseau et des systèmes de votre société. Ces outils vous permettront de détecter d’éventuelles failles de sécurité, d’auditer des stratégies de mot de passe ou encore de collecter de nombreuses informations vous permettant d’approfondir votre analyse 😊.

Comment intercepter un mot de passe sur un réseau Wi-Fi et comment se protéger

Si tu utilises souvent des réseaux Wi-Fi, tu devrais lire attentivement cet article. Tu vas découvrir comment un pirate peut facilement intercepter le mot de passe de tes comptes en ligne, et comment tu peux te protéger efficacement.

Tu vas aussi voir une démonstration en vidéo de cette technique redoutable, appelée l’attaque de l’homme du milieu. Tu vas comprendre pourquoi il est indispensable d’utiliser un service VPN de qualité quand tu te connectes à un réseau Wi-Fi qui n’est pas le tien. Ne prends pas ce risque à la légère, car tu pourrais le regretter amèrement !

Comment désactiver ou limiter la connexion SSH avec le compte root sous Linux

La connexion SSH avec le compte root est une fonctionnalité qui permet d’accéder à distance à un serveur Linux en tant qu’administrateur. Cependant, cette fonctionnalité présente aussi des risques de sécurité importants, car elle expose le serveur à des attaques de force brute ou à des compromissions de mot de passe.

Dans cet article, nous allons vous expliquer comment désactiver ou limiter la connexion SSH avec le compte root sous Linux, afin de renforcer la sécurité de votre serveur et de protéger vos données.

Comment chiffrer une clé, un disque USB ou simplement un dossier sur son ordinateur avec VeraCrypt

Vous transportez régulièrement sur vous des données sensibles que vous ne souhaitez pas voir dans de mauvaises mains ? Si celles de votre Smartphone ou de votre Laptop peuvent être facilement protégées par l’authentification et l’option de chiffrement matériel, ce n’est sans doute pas le cas de vos clés ou de vos disques USB !

Souhaitez vous que des données sensibles (photos familiales, des vidéos des vacances, des documents administratifs, dossiers professionnels, …) se retrouvent entres les mains d’inconnus ?

Je vous propose de découvrir comment chiffrer les données d’une clé USB, d’un disque USB ou même un dossier spécifique d’un ordinateur avec l’outil Open Source appelé VeraCrypt.

NordVPN confirme par un audit indépendant son engagement de ne pas conserver les journaux de logs de ses utilisateurs.

NordVPN a fait appel à Deloitte, une société d’audit de renom, pour vérifier leur engagement de ne pas conserver de journaux. Le processus d’audit a impliqué des entretiens avec les employés de NordVPN et des inspections de la configuration des serveurs, des journaux techniques et d’autres serveurs de leur infrastructure.

Les tests ont également couvert leurs serveurs Obfuscated, Double VPN, Standard VPN, Onion Over VPN et P2P.

L’audit a été effectué du 21 novembre au 10 décembre 2022 et les résultats ont montré qu’il n’y avait pas de signe que NordVPN a violé leur engagement de ne pas conserver de journaux, renforçant ainsi leur engagement envers la confidentialité des utilisateurs.

Good Point pour NordVPN qui se distingue une fois de plus dans le petit monde des VPN.

NordVPN élu meilleure invention 2022 par le Time Magazine 😍

Vous connaissez tous le magazine TIME ? Et bien il vient de reconnaître NordVPN comme l’une des meilleures inventions de 2022 ! NordVPN a été primé dans la catégorie Applications et logiciels et partage la scène avec d’autres inventions incroyables dans des domaines de prestige comme celui de l’intelligence artificielle, le machine learning, le design, … Lire la suite

AORT : Un outil d’analyse de domaine en Python pour le Pentesting et le Bug Bounty

AORT est un script Python publié sur GitHub dont la fonction principale est de répertorier tous les sous-domaines d’un domaine en utilisant différentes ressources et services tels que crt.sh, AlienVault, RapidDNS ou encore HackerTarget.

AORT permet également de vérifier les différentes vulnérabilités sur les transfert de zone, afficher les serveurs de messagerie, les DNS, les IP associées, de faire une requête Whois, les emails associés, si un WAF est actif et il vous indique lequel (Cloudflare, …).

Cet outil a été conçu pour le Bug Bounty où il est très utile de lister les sous-domaines existants mais il se révèle très pratique pour tous ceux qui font du Pentest.

A noter selon l’auteur que l’outil ne fait rien d’agressif/dangereux ou encore illicite qui pourrait attirer l’attention, et il peut donc être utilisé comme autant de fois que vous le souhaitez sans aucun risque.

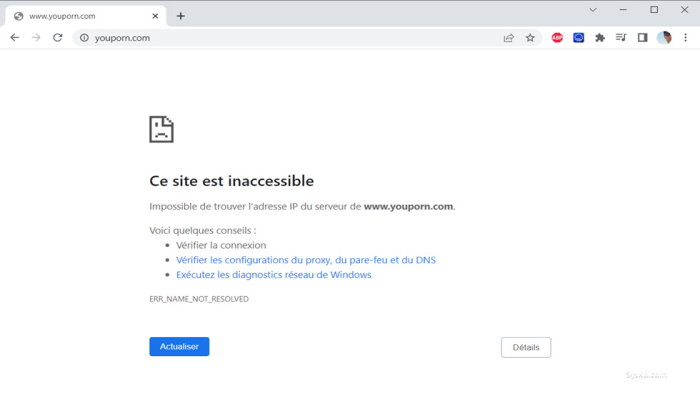

Protégez l’ordinateur de vos enfants contre les sites malveillants ou pornographiques grâce aux DNS de Cloudflare 1.1.1.1 for Families … et c’est GRATUIT

Je viens de configurer le premier ordinateur de ma fille de 12 ans et je n’ai pas du tout envie qu’elle se retrouve sur YouPorn ou tout autre contenu pornographique ou violent au fil de ses recherches. Il existe de nombreuses applications de contrôle parental mais ces applications sont payantes ou du moins très limitées dans leur version gratuites. Je vous propose donc une autre solution beaucoup plus simple qui permet de filtrer les sites pornographiques ou réputés dangereux sans le moindre logiciel, uniquement en modifiant les DNS par défaut de votre ordinateur.

Sécurisez automatiquement votre connexion Internet lorsque vous n’êtes pas chez vous grâce à votre VPN

Vous le savez je suis un gros fan des services VPN personnels car pour un coût dérisoire, genre 2 cafés par mois, ils permettent de débloquer pleins de services. Il est ainsi possible d’accéder aux chaînes françaises depuis l’étranger (ou l’inverse), à jouer en ligne avec une très faible latence, à télécharger des films et des séries en Torrent sans aucun risque, à surfer anonymement, à contourner la censure des états et des fournisseurs d’accès, et pleins d’autres choses encore.

Et pour tout cela l’utilisation d’un VPN est pour moi absolument incontournable.

Ce qu’on a tendance à négliger, et c’est pourtant un atout essentiel, c’est que le VPN protège votre ordinateur.

Bitdefender propose ses offres de protection à 40% de réduction

La sécurité est un sujet sérieux et en la matière il est largement recommandé d’installer un Antivirus sur son ordinateur et son smartphone. Certains se contentent de l’antivirus natif de leur appareil mais il est bien plus pertinent d’investir dans une solution plus complète capable de protéger votre appareil d’une manière globale. Vous devrez peut-être dépenser un peu plus, mais cela vaut vraiment la tranquillité d’esprit que procure une sécurité efficace.

Au risque de contrarier les aficionados du gratuit, en matière d’antivirus il est préférable de se tourner vers des logiciels payants. Et je ne dis pas cela par rapport à l’affaire Avast.

Comment installer une VM Kali Linux sur votre PC

Kali Linux est une distribution Linux Open Source basée sur Debian et inspirée de BackTrack. Créé par la société Offensive Security en 2013, Kali Linux est considérée à ce jour comme la meilleure distribution de tests d’intrusion. Avec plus de 600 programmes de sécurité prêt à l’emploi Kali Linux est aujourd’hui massivement utilisé par les spécialistes en cybersécurité pour réaliser des tests de pénétration auprès de leur client dans le but de détecter des failles et les colmater.

Bien entendu Kali Linux n’est pas utilisé que par des « white hat » pour faire du piratage éthique, et il évident que des amateurs utilisent Kali pour pirater de façon … moins éthiques … par défi, ou par jeu. Les pirates professionnels travaillant au sein d’organisation sont plus discrets et utilisent leurs propres outils de façon décentralisée. Ainsi un hacker ne va pas opérer depuis sa propre station de travail, il peut par exemple hacker un internaute lambda et exécuter ensuite des commandes depuis cette station déportée afin de préparer des attaques ciblées et rémunératrices.

Si vous souhaitez découvrir Kali Linux et pourquoi pas vous initier au piratage éthique de votre propre réseau personnel par exemple, voici comment l’installer simplement sur votre station ordinateur.

Crypto.com victime d’un piratage avec une perte dans Ethereum estimée à 15 millions de dollars

Crypto.com est l’un des Exchange de crypto-monnaie les plus connu au monde aux côtés, concurrent d’autres grosses plateformes comme Binance, eToro, Kraken ou encore Coinbase. Un Exchange est une plateforme permettant d’acheter de revendre, d’échanger de la crypto monnaie mais aussi de la stocker sans que vous aillez à vous embêter à gérer vos clés … Lire la suite

5 bonnes raisons d’utiliser le Pare-Feu Windows Defender intégré dans Windows

Vous ne le savez peut être pas mais Windows intègre nativement un Firewall (Pare feu) permettant d’apporter un certain niveau de protection à votre ordinateur lorsqu’il est connecté sur un réseau.

Le Firewall permet d’établir des « zones de confiance » selon le réseau sur lequel vous êtes connecté. Si par exemple vous êtes connecté sur Internet, la zone de confiance sera très restrictive et le trafic autorisé pourra être limité à certains services comme HTTP / HTTPS. Si vous êtes connecté uniquement à un réseau local d’entreprise, la zone de confiance pourra être par exemple étendue aux services de messagerie et au service de partage de fichiers.

Bien que la sécurité d’un ordinateur ne repose plus uniquement que sur l’utilisation d’un Firewall, du fait notamment de la démocratisation des services transitant sur les protocoles HTTP / HTTPS (qui ouvrent de nombreuses portes aux hackers…), il reste néanmoins un composant essentiel du poste de travail.

Dans la pratique, par manque de compétences, de nombreux utilisateurs désactivent le Firewall Windows pour simplifier la configuration de certains logiciels comme les clients Torrents.

Pour couronner le tout ils placent même leur ordinateur directement dans la DMZ dans les paramètres de configuration avancés de leur Box Internet (Zone exposée sur Internet, sans protection) sans même configurer un VPN sur leur machine. Ils sont ainsi totalement à la merci des hackers.

Voici 5 bonnes raisons d’utiliser le Firewall intégré nativement dans Windows !

Quel est le meilleur protocole VPN : PPTP / OpenVPN / LLTP / SSTP

Je propose dans un article qui rencontre pas mal de succès sur SysKB une sélection de VPN fiables et rapides pour vous aider à choisir la bon fournisseur VPN. Je rappel qu’un VPN est un petit logiciel qui permet d’établir une connexion sécurisée de type SSL entre votre ordinateur et un fournisseur de VPN afin d’accéder … Lire la suite

Mon smartphone a été hacké. Que faire ?

Un smartphone hacké est une extrêmement mauvaise nouvelle, alors si vous pensez que quelqu’un a hacké le vôtre, vous devez prendre des mesures rapidement. Cet article explique comment limiter les dégâts et reprendre le cours de votre vie sereinement.

Cinq conseils pour télétravailler en toute sécurité

Pour beaucoup le télétravail a été la norme pendant la pandémie. Télétravailler c’est rester connecté à Internet toute la journée pour pouvoir faire son business. Quand vous êtes au travail votre employeur met en place des systèmes de sécurité pour protéger le système informatique mais depuis votre domicile ce niveau de sécurité est fortement réduit. Voici donc quelques conseils assez simple pour exercer votre activité de manière plus sécurisée !

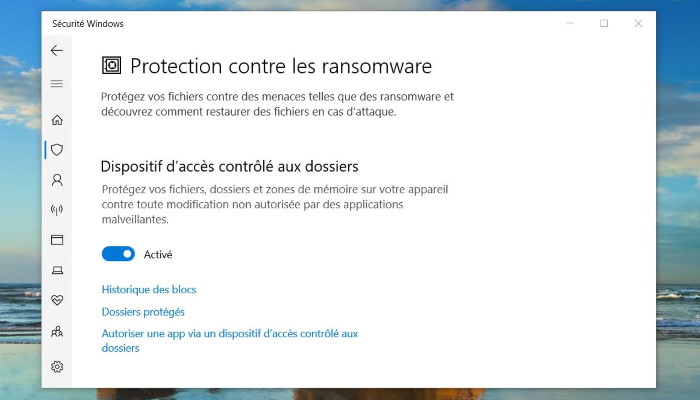

Comment activer la protection contre les Ransomwares dans Windows Defender

La solution de protection Windows Defender de Windows 10 intègre un antivirus qui dispose d’une fonctionnalité de sécurité essentielle désactivée par défaut. La protection contre les ransomwares.

Cette fonctionnalité n’est pas nouvelle et date même de 2017, mais puisqu’elle est désactivée par défaut, beaucoup ne l’ont même pas remarquée.

Voici comment activer la protection contre les ransomwares sur Windows 10.

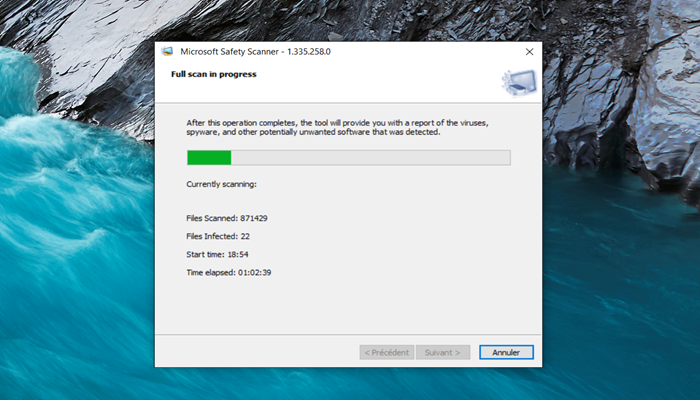

Supprimer les Malwares avec Microsoft Safety Scanner

De nos jours l’utilisation d’une suite antivirale digne de ce nom est devenue fortement recommandée, pour ne pas dire indispensable, tellement les risques sont devenus importants. Une suite intègre un antivirus en temps réel, mais aussi des outils complémentaires intégrés permettant de lutter contres d’autres types de menaces (Ransomwares, Phishing, sites frauduleux, liens frauduleux, Rootkits, …).

Malgré cela il n’est jamais inutile de temps à autres de faire tourner d’autres outils. Ainsi j’aime utiliser la version gratuite de Malwarebytes pour m’assurer qu’une cochonnerie n’aurait pas échappée à ma solution de protection. J’aime aussi utiliser la CCleaner pour supprimer des fichiers inutiles et les programmes que je n’utilise plus, mais aussi nettoyer la base de registre.

Microsoft propose aussi une solution appelée Microsoft Safety Scanner que je vous propose de découvrir ici.

7 conseils importants pour lutter contre les Malwares

Les logiciels malveillants, traduction de Malwares, englobent aujourd’hui tous les Virus, Vers, Chevaux de Troie, Cryptolocker et toutes autres menaces. Voici quelques conseils simples à appliquer pour éviter à votre ordinateur d’être infecté par un Malwares.

Comment sauvegarder un site FTP automatiquement avec WinSCP

Je vous propose ici de mettre en place une solution de sauvegarde gratuite, simple et efficace de votre site FTP sur une station de travail de type Windows. Il vous sera alors possible de planifier l’exécution de la sauvegarde via une tâche planifiée ou de la lancer manuellement en double-cliquant sur un raccourci. Cette technique est très pratique pour sauvegarder votre thème et les fichiers de configuration de votre site web sous Wordpress, Joomla, Dotclear ou autre plateforme de publication.